Содержание

аббревиатура в автомобильной и других сферах

Существует множество различных аббревиатур. На некоторые из них достаточно посмотреть один раз, чтобы понять, как они расшифровываются. Другие же, наоборот, довольно трудно разгадать, даже если долго на них смотреть и перебирать в голове все подходящие варианты. Проблемы появляются по той причине, что многие существующие аббревиатуры имеют несколько вариантов, например, как расшифровка АКБ.

Содержание

- Значение сокращения АКБ

- Термин в автомобильной тематике

- Маркировка аккумуляторов

- Типы автомобильных батарей

- Аббревиатура в других сферах

Значение сокращения АКБ

Аббревиатура АКБ может относиться к одной из нескольких сфер, и, следовательно, иметь разную расшифровку.

Прежде всего, стоит выделить два направления, в которых используется это буквосочетание:

- Банковская сфера. В этом случае термин АКБ следует понимать как «акционерный коммерческий банк».

- Автомобильная сфера. Таким буквосочетанием зачастую называют аккумуляторную батарею, предназначенную для установки под капот автомобиля.

Термин в автомобильной тематике

АКБ в технической сфере — это автомобильная аккумуляторная батарея. Без этого устройства не обходится ни одна из современных моделей автомобилей. Это одна из главных составляющих любого автотранспорта.

Без аккумулятора ничего в машине попросту не будет работать, поскольку не будет получать необходимую энергию. Даже сам двигатель не запустится без АКБ.

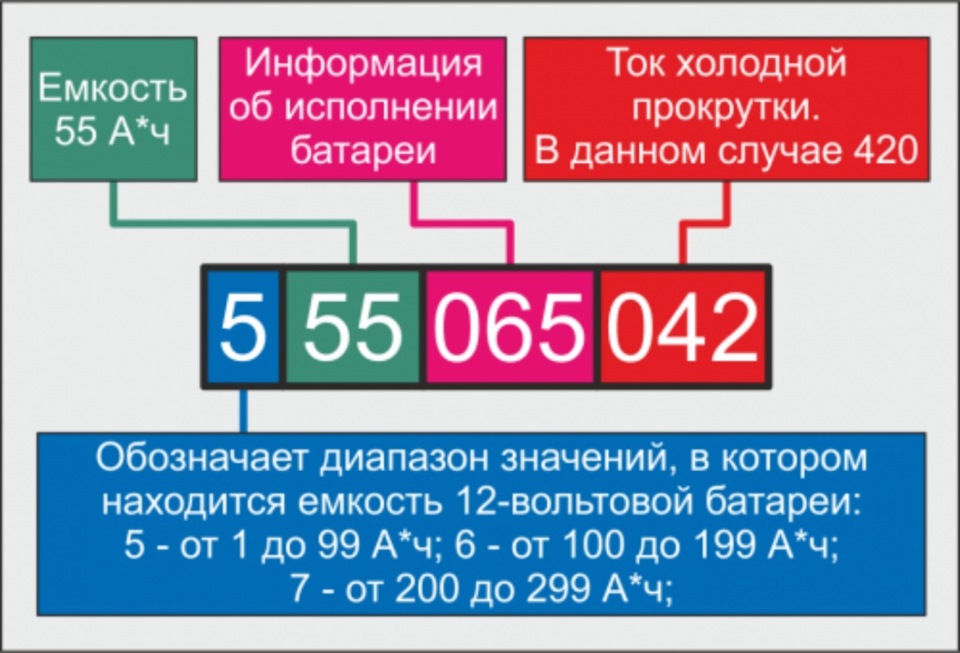

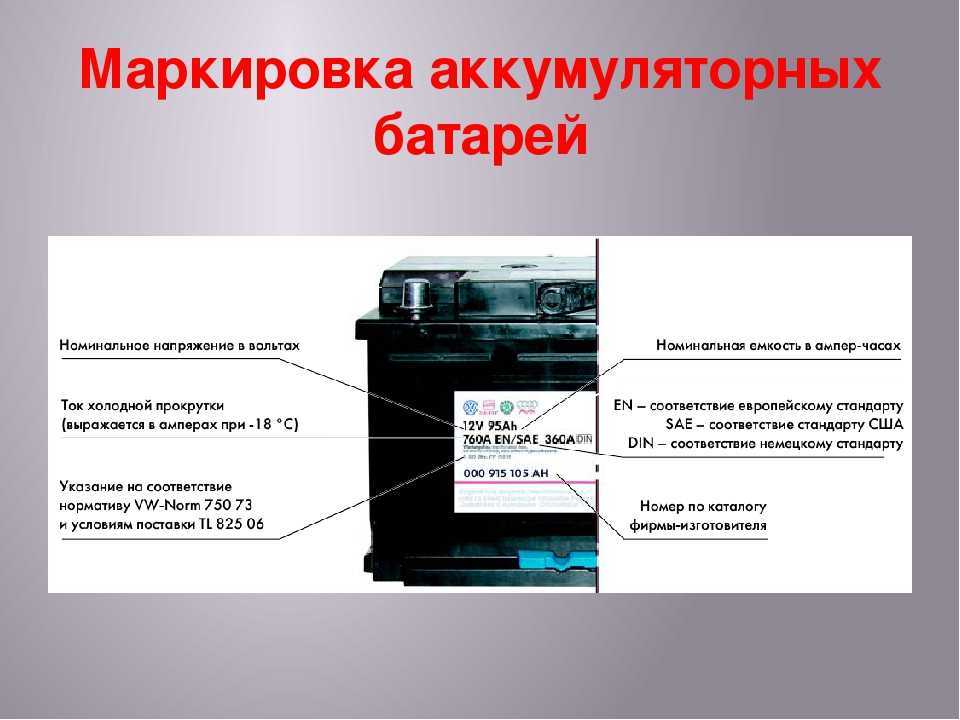

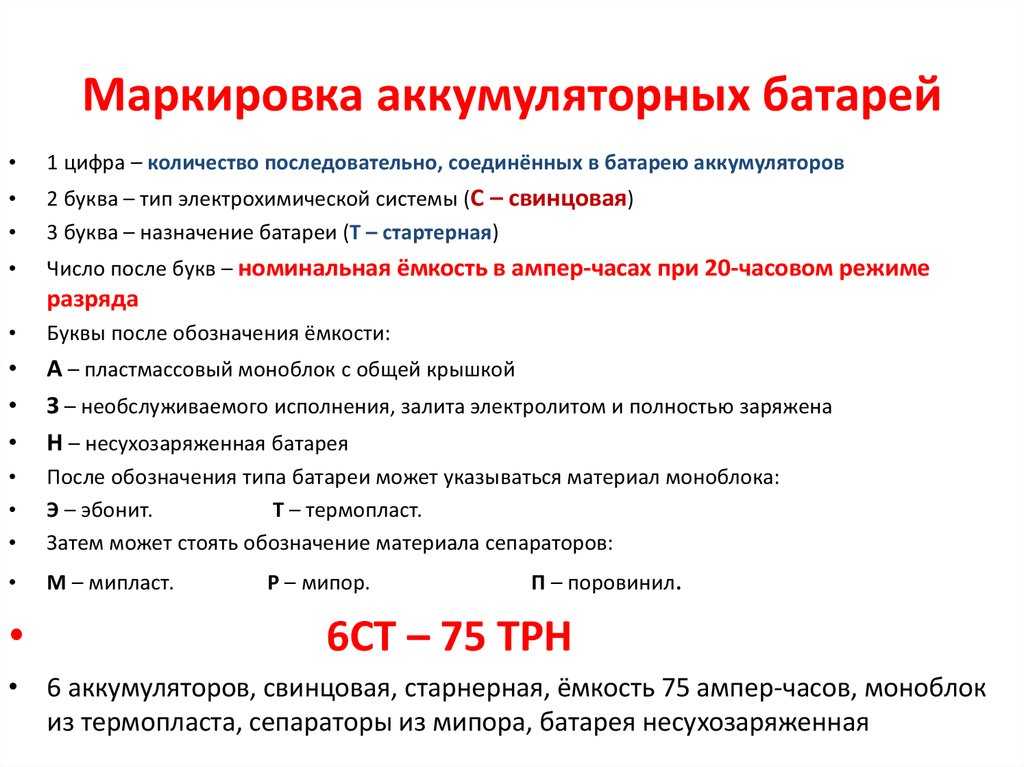

Маркировка аккумуляторов

Различные компании, выпускающие автомобильные аккумуляторные батареи, занимаясь маркировкой своей продукции, стремятся к тому, чтобы донести до покупателя всю самую важную информацию.

Обязательно указывается:

- Название завода, на котором велось производство.

- Минимальное напряжение, выраженное в вольтах.

- Емкость батареи. Ведь это тоже одна из самых важных характеристик, и именно на нее опираются многие автомобилисты, пришедшие в магазин за автозапчастями.

- Символы, означающие тип аккумулятора по международным стандартам.

- Количество банок. Эту информация также важна для автомобилиста.

- Во избежание неправильного подключения проводов обязательно должны быть обозначены положительная и отрицательная клеммы. Ведь если подключить провода неправильно, то вся электроника в автомобиле мгновенно выйдет из строя или даже вовсе загорится.

Желательно знать еще и дату производства аккумуляторной батареи. Ведь всем известно, что такие устройства со временем приходят в негодность, даже если лежат без использования.

У каждого типа аккумуляторных батарей имеются свои характерные особенности, и поэтому условия транспортировки и эксплуатации могут отличаться. Следовательно, о том, как стоит перевозить и использовать аккумулятор, автомобилист должен знать уже заранее — перед покупкой.

Типы автомобильных батарей

Поскольку батареи отличаются своими свойствами, они подразделяются на несколько типов. К наиболее важным характеристикам аккумуляторов относятся их размер, ширина клемм, емкость, напряжение.

Что касается размеров, то выпускаемые сегодня батареи, имеющие в подавляющем большинстве случаев прямоугольную форму, могут иметь разные ширину, длину и высоту. Наиболее существенные различия в этом плане наблюдаются между европейскими и азиатскими батареями.

Диаметр клемм также может быть либо европейским, либо азиатским. Первый обозначается как «Euro — type 1», а обозначение другого «Asia — type 3». У европейских аккумуляторов клеммы на несколько миллиметров шире.

Емкость, которая обычно обозначена на аккумуляторе, указывает на то, каким током устройство будет разряжаться до конечного напряжения. При этом напряжение в современных аккумуляторных батареях может составлять либо 6 вольт, либо 12 вольт, либо 24 вольт.

Чаще всего в легковых автомобилях сейчас применяются аккумуляторы с напряжением 12 вольт. Этого вполне достаточно для того, чтобы питать энергией всю электронику, находящуюся в машине. А что касается двух других типов аккумуляторов, напряжение которых 6 вольт и 24 вольт, то первые устанавливаются обычно на мотоциклах, а последние — на общественном транспорте и на грузовиках с дизельным двигателем.

Аббревиатура в других сферах

При чтении аббревиатуры можно понять, как расшифровывается АКБ, исходя из контекста. Ведь техническая сфера далеко не единственная, где применяется такое сокращение. Не всегда АКБ — это автомобильная аккумуляторная батарея. Это может быть также акционерный коммерческий банк или даже, например, архитектурно-конструкторское бюро. Термин АКБ применяется также в области продаж. Здесь эта аббревиатура расшифровывается как «активная клиентская база».

Расшифровок аббревиатуры «АКБ» много, однако автомобилисты, увидев такое сокращение, конечно же, сразу представляют себе аккумуляторную батарею.

Расшифровка стандартов батарей — Battery Service 🔋 Обслуживание аккумуляторов ⚡

ССА (Cold Cranking Amps) — Ток холодной прокрутки (США)

CA (Cranking Amps) — Ток прокрутки

MCA (Marine Cranking Amps) = CA — Ток прокрутки, применяется для морских батарей, как правило выше CCA на 20%.

JIS (Japanese Industrial Standart) — Японский промышленный стандарт

DIN (Deutsche Industre-norm) — Немецкий промышленный стандарт

EN (European Norm) — Европейская норма, в т.ч. ГОСТ РФ

IEC (International Electrotecnical Commision) — Международная электротехническая комиссия

Любой из приведенных стандартов может применяться для измерения тока прокрутки для стартерных батарей и батарей двойного назначения.

₽29 376

В корзину

₽29 580

В корзину

₽30 090

В корзину

₽27 030

В корзину

В Европе и РФ применяется стандарт EN, для японских аккумуляторных батарей применяется JIS, немецкие аккумуляторные батарей — DIN, EN

| Код Батареи | Ампер-часов (А·ч) | Вольт (В) | ССА: Ток холодной прокрутки | Длина (мм) | Высота (мм) | Высота (мм) | Вес (кг) | Клемма |

|---|---|---|---|---|---|---|---|---|

| Battery size code | Amp — Hour (Ah) | Volt (V) | CCA | Length (MM) | Width (MM) | Height (MM) | Weight (KG) | Terminal |

| 004 | 50 | 12 | 400 | 205 | 175 | 225 | 14 | T1 |

| 005 | 60 | 12 | 450 | 230 | 175 | 225 | 16 | T1 |

| 008 | 50 | 12 | 400 | 205 | 175 | 225 | 14 | T1 |

| 009 | 30 | 12 | 260 | 167 | 127 | 227 | 9 | T3 |

| 012 | 45 | 12 | 360 | 207 | 175 | 190 | 13 | T1 |

| 012T | 55 | 12 | 460 | 207 | 175 | 190 | 13 | T1 |

| 014 | 60 | 12 | 450 | 230 | 175 | 225 | 16 | T1 |

| 017 | 88 | 12 | 730 | 354 | 175 | 190 | 23 | T1 |

| 019 | 95 | 12 | 850 | 354 | 175 | 190 | 25 | T1 |

| 019T | 100 | 12 | 900 | 354 | 175 | 190 | 24 | T1 |

| 020 | 110 | 12 | 850 | 392 | 175 | 190 | 26 | T1 |

| 024 | 90 | 12 | 740 | 352 | 175 | 175 | 22 | T1 |

| 027 | 60 | 12 | 540 | 243 | 175 | 190 | 16 | T1 |

| 027T | 62 | 12 | 550 | 243 | 175 | 190 | 16 | T1 |

| 030 | 70 | 12 | 570 | 258 | 173 | 225 | 19 | T1 |

| 031 | 70 | 12 | 570 | 258 | 173 | 225 | 19 | T1 |

| 037 | 35 | 12 | 265 | 239 | 133 | 206 | 11 | T4 |

| 038 | 35 | 12 | 265 | 239 | 133 | 206 | 11 | T1 |

| 048 | 45 | 12 | 350 | 220 | 135 | 225 | 13 | T1 |

| 049 | 45 | 12 | 350 | 220 | 135 | 225 | 13 | T1 |

| 053 | 45 | 12 | 380 | 238 | 129 | 227 | 13 | T1 |

| 054 | 33 | 12 | 260 | 187 | 127 | 220 | 9 | T1/T3 |

| 055 | 33 | 12 | 260 | 187 | 127 | 220 | 9 | T1/T3 |

| 056 | 36 | 12 | 330 | 187 | 127 | 220 | 11 | T1/T3 |

| 057 | 45 | 12 | 380 | 238 | 129 | 227 | 13 | T1 |

| 063 | 45 | 12 | 380 | 207 | 175 | 175 | 12 | T1 |

| 063T | 47 | 12 | 425 | 207 | 175 | 175 | 14 | T1 |

| 065 | 54 | 12 | 470 | 243 | 175 | 175 | 14 | T3 |

| 069 | 70 | 12 | 570 | 270 | 175 | 205 | 20 | T1 |

| 072 | 70 | 12 | 570 | 265 | 175 | 205 | 20 | T1 |

| 075 | 60 | 12 | 550 | 243 | 175 | 175 | 16 | T1 |

| 075T | 60 | 12 | 590 | 243 | 175 | 175 | 16 | T1 |

| 077 | 45 | 12 | 380 | 207 | 175 | 190 | 12 | T1 |

| 078 | 59 | 12 | 495 | 243 | 175 | 190 | 15 | T1 |

| 085 | 45 | 12 | 380 | 207 | 175 | 175 | 12 | T4F |

| 086 | 75 | 12 | 650 | 278 | 175 | 190 | 19 | T1 |

| 093 | 48 | 12 | 500 | 207 | 175 | 175 | 13 | T4F |

| 095 | 68 | 12 | 650 | 278 | 175 | 175 | 18 | T4F |

| 096 | 75 | 12 | 650 | 278 | 175 | 190 | 19 | T1 |

| 096T | 80 | 12 | 680 | 278 | 175 | 190 | 19 | T1 |

| 097 | 59 | 12 | 510 | 243 | 175 | 175 | 14 | T4F |

| 100 | 70 | 12 | 650 | 278 | 175 | 175 | 18 | T1 |

| 100T | 70 | 12 | 680 | 278 | 175 | 175 | 18 | T1 |

| 102 | 38 | 12 | 330 | 160 | 175 | 190 | 10 | T1 |

| 110 | 75 | 12 | 680 | 317 | 175 | 175 | 20 | T1 |

| 110T | 80 | 12 | 720 | 317 | 175 | 175 | 21 | T1 |

| 111 | 50 | 12 | 530 | 236 | 182 | 178 | 16 | T1 |

| 113 | 50 | 12 | 530 | 236 | 182 | 178 | 16 | T1 |

| 156 | 45 | 12 | 380 | 238 | 129 | 227 | 13 | T3 |

| 202 | 38 | 12 | 330 | 175 | 175 | 190 | 10 | T1 |

| 334 | 95 | 12 | 700 | 303 | 174 | 222 | 24 | T1 |

| 335 | 95 | 12 | 700 | 303 | 174 | 222 | 24 | T1 |

| 412P | 84 | 6 | 480 | 158 | 165 | 219 | 12 | T1 |

| 012T | 55 | 12 | 460 | 207 | 175 | 190 | 13 | T1 |

| 895 | 26 | 12 | 200 | 187 | 127 | 181 | 7 | T4 |

| 896 | 26 | 12 | 200 | 187 | 127 | 181 | 7 | T4 |

Полное руководство по блокам криптографических ключей

Введение

Одним из наиболее широко используемых блочных шифров в финансовом мире был алгоритм стандарта шифрования данных (DES), также известный как алгоритм шифрования данных . (ДЭА). Первоначально этот алгоритм был выбран в качестве стандарта FIPS в 1976 году и в настоящее время считается небезопасным, поскольку длина его ключа (56 реальных битов ключа и 8 бита четности) теперь достаточно коротка, чтобы ее можно было легко скомпрометировать с помощью современных вычислительных технологий (например, алгоритм EFF). DES Breaker, экономичный параллельный взломщик кода (COPACABANA) и Crack.sh: самый быстрый в мире взломщик DES и другие).

(ДЭА). Первоначально этот алгоритм был выбран в качестве стандарта FIPS в 1976 году и в настоящее время считается небезопасным, поскольку длина его ключа (56 реальных битов ключа и 8 бита четности) теперь достаточно коротка, чтобы ее можно было легко скомпрометировать с помощью современных вычислительных технологий (например, алгоритм EFF). DES Breaker, экономичный параллельный взломщик кода (COPACABANA) и Crack.sh: самый быстрый в мире взломщик DES и другие).

Рисунок 1. Структура ключа DES: 64 бита, из которых последний бит каждого байта используется как бит четности.

В ответ на эту проблему были разработаны два алгоритма, которые использовали одну и ту же основу DES, но усложняли процесс за счет дополнительных итераций и ключей:

- Double-DES (2DES или 2DEA) использует два экземпляра DES в одном и том же блоке обычного текста, и каждый экземпляр использует разные ключи шифрования.

Сейчас этот алгоритм устарел.

Сейчас этот алгоритм устарел.

Рис. 2. Двойной DES (K1 ≠ K2)

- Triple-DES (3DES или TDEA) использует три экземпляра DES в одном и том же открытом тексте и может использовать два ключа ( TDEA двойной длины) или три разных ключа шифрования ( TDEA тройной длины ) .

Рис. 3. TDEA двойной длины (K1 ≠ K2)

Рис. 4. TDEA тройной длины (K1 ≠ K2 ≠ K3)

Набор ключей, используемых в 2DES и 3DES, и их определенный порядок называется Key Bundle . Эта концепция была введена в 1990-х годах. При использовании нескольких ключей необходимо установить порядок ключей, иначе процесс расшифровки будет неверным. Кроме того, использование комплектов ключей помогает защититься от любых встреч посередине атаки. Эти типы атак запрограммированы на получение криптографических ключей в шифрах, использующих два или более ключа в нескольких раундах шифрования с одним и тем же алгоритмом.

Эти типы атак запрограммированы на получение криптографических ключей в шифрах, использующих два или более ключа в нескольких раундах шифрования с одним и тем же алгоритмом.

Однако использование связок ключей не гарантирует полной безопасности криптосистемы. Одна из основных проблем заключается в обеспечении безопасности при обмене и хранении симметричных ключей в агрессивных средах. Обычно эти ключи используются совместно или хранятся путем их шифрования с помощью другого ключа (9).0009 ключ-ключ шифрования — KEK). Если KEK передается или хранится без каких-либо атрибутов, ограничивающих его использование определенными процессами (шифрование другого ключа), злоумышленник может использовать эту уязвимость в рамках атаки на криптосистему ( криптоанализ ).

Одним из самых популярных решений этой проблемы является использование вариантов ( Ключевые варианты ). Варианты создаются путем объединения бинарной маски с исходным ключом в зависимости от типа реализации ( Atalla вариант , Thales вариант , IBM вариант или Control Vectors, и т. д.). Однако этот метод не предоставляет каких-либо функций для проверки целостности ключа или аутентификации.

д.). Однако этот метод не предоставляет каких-либо функций для проверки целостности ключа или аутентификации.

Key Wrap решает эту проблему. Обертывание ключей — это дополнительная концепция криптографической защиты, которую можно использовать как для TDEA ( Triple DEA Key Wrap — TKW), так и для AES ( AES Key Wrap — AESKW или AES Key Wrap With Padding — KWP). Цель упаковка ключей предназначена для однозначной связи ключа (AES или всех ключей в наборе ключей TDEA ) с дополнительной информацией (метаданные ), устанавливающей конкретные политики использования для каждого ключа. В общих чертах, использование ключа , обертывающего , позволяет вам:

- Связать тип/назначение криптографического ключа, чтобы гарантировать, что этот ключ не используется для какой-либо другой цели, кроме той, которая была назначена. Например, в качестве ключа шифрования ключей (KEK) или PIN-ключа шифрования.

- Защита целостности ключа, включая порядок частей ключа в случае алгоритмов, требующих нескольких ключей, например, TDEA.

Таким образом, функциональные возможности, предоставляемые комплектами ключей и вариантами , могут быть развернуты с использованием только упаковки ключей . Технически концепция упаковки ключей — это , также известное как блоки ключей .

Структура ключевых блоков

Чтобы обеспечить соответствие требованиям 18-3 PCI PIN v3.0 и P2PE v3.0, некоторые из приемлемых методов реализации ключевых блоков : атрибуты и зашифрованная часть блока ключей, которая включает в себя сам ключ.

Существует несколько проприетарных реализаций этих методов ключевых блоков , в том числе ключевых блоков Atalla (AKB) и ключевых блоков Thales (TKB). Чтобы избежать проблем с совместимостью и обеспечить соответствие стандарту ANSI X9.24, в 2017 году ANSI разработал технический отчет ASC X9 TR-31: Interoperable Secure Key Exchange Key Block Specification , который теперь является методом де-факто для реализации . ключевые блоки .

Чтобы избежать проблем с совместимостью и обеспечить соответствие стандарту ANSI X9.24, в 2017 году ANSI разработал технический отчет ASC X9 TR-31: Interoperable Secure Key Exchange Key Block Specification , который теперь является методом де-факто для реализации . ключевые блоки .

В X9 TR-31 каждый блок ключей содержит защищенный ключ, информацию об ограничениях его использования и другие метаданные, которые защищены механизмом упаковки ключей .

Рис. 5. Структура ключевого блока с использованием ANSI X9.24

(источник: www.pcihispano.com)

Эта модель включает генерацию нового ключа шифрования (Key-Block Protection Key — KBPK), из которого будут получены два дополнительных ключа. Один для шифрования раздела, содержащего криптограмму ключа и его длину, называется 9.0009 Key-Block Encryption Key ( KBEK), а другой — для генерации кода аутентификации сообщения ( Код аутентификации сообщения — MAC) всего содержимого блока ключей . Использование этих структур обеспечивает эффективное обнаружение изменения или замены любого бита в атрибутах или ключе шифрования.

Использование этих структур обеспечивает эффективное обнаружение изменения или замены любого бита в атрибутах или ключе шифрования.

Рис. 6. Пример декодирования ключевого блока, включая описание заголовка, с использованием EFTlab BP-Tools (https://www.eftlab.com/bp-tools/)

Использование блоков ключей

Как правило, ключи шифрования могут храниться или передаваться любым из следующих методов:

- Не менее двух отдельных общих ключей (секретных или частных) или полноразмерных компонентов (секретных)

- Зашифровано с помощью ключа равной или большей надежности, как указано в Приложении C

- Содержится в безопасном криптографическом устройстве

Традиционно, когда ключи хранятся или передаются путем их шифрования с помощью других ключей (называемых ключами шифрования (шифрования или обмена) — KEK), нельзя гарантировать, что KEK можно использовать только для шифрования или дешифрования других ключей. ключи, и его целостность не может быть проверена. В этом случае использование блоков ключей имеет важное значение и применимо в любое время, когда криптографический ключ существует за пределами границ защитного криптографического устройства (SCD).

ключи, и его целостность не может быть проверена. В этом случае использование блоков ключей имеет важное значение и применимо в любое время, когда криптографический ключ существует за пределами границ защитного криптографического устройства (SCD).

Какие типы ключей следует защищать с помощью блоков ключей ?

Концепция упаковки ключей / блоков ключей применима к любому симметричному зашифрованному ключу.

- С точки зрения PIN-кода PCI и P2PE использование блоков ключей является обязательным для всех симметричных ключей, которыми обмениваются или которые хранятся под другим симметричным ключом в сценариях с фиксированным ключом и главным ключом/сеансовым ключом (например, главные ключи зоны (ZMK), Ключи шифрования ключей (KEK), главные ключи терминала (TMK) и ключи шифрования PIN-кода (PEK)).

- Аналогичным образом, в случае DUKPT использование ключевых блоков применяется к базовым ключам деривации (BDK) и начальным ключам DUKPT.

- Также важно отметить, что все аппаратные модули безопасности (HSM), сертифицированные как PCI HSM, и все устройства Point-of-Interaction (POI) из PCI PTS POI версии 2 (опубликованной в 2007 г.) поддерживают TR-31 или эквивалентные методы.

Ключевые блоки Этапы внедрения

Наконец, чтобы обеспечить скоординированный и поэтапный переход на ключевые блоки (июль 2020 г. для PIN-кода PCI и август 2020 г. для P2PE) PCI SSC определил следующие этапы и связанные с ними даты (измененные в связи с влиянием COVID-19):

- Этап 1 — ключ реализации блоки для внутренних подключений и хранения ключей в среде поставщика услуг — это будет включать все приложения и базы данных, подключенные к аппаратным модулям безопасности (HSM). Дата вступления в силу: 1 июня 2019 г. (Завершено)

- Этап 2 — Реализовать ключевые блоки для внешних подключений к ассоциациям и сетям.

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.)

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.) - Фаза 3 — Внедрение ключевых блоков для распространения на все хосты продавцов, POS-терминалы и банкоматы. Новая дата вступления в силу: 1 января 2025 г. (заменяет предыдущую дату вступления в силу 1 июня 2023 г.)

Резюме

С выпуском стандарта PCI PIN v2.0 в 2014 году все зашифрованные симметричные ключи теперь должны управляться в структурах, известных как блоки ключей . Блоки ключей позволяют защитить целостность криптографических ключей стандартизированным способом с однозначной ассоциацией с конкретным использованием. Эта защита помогает предотвратить несанкционированную модификацию или замену.

В этой статье подробно рассмотрена история и необходимость использования блоков ключей , , а также ключевые даты, предусмотренные для глобальной реализации этого механизма безопасности.

Ссылки

Бюллетень PCI Security Standards Council: Изменения к дате введения в действие требования безопасности PIN-кода PCI 18-3

PCI Security Standards Бюллетень Совета: изменения в отношении даты введения в действие требования безопасности PCI P2PE 18-3

PCI SSC Information Дополнение: Блоки криптографических ключей (июнь 2017 г.)

Информационное дополнение PCI SSC: Требование к безопасности PIN-кода 18-3 — Блоки ключей (июнь 2019 г.)

Geobridge: Руководство по внедрению блоков ключей

SANS: 3DES и безопасная обработка электронных транзакций на основе PIN-кода

ANSI X9.24 Часть 1-2009 Розничные финансовые услуги Управление симметричными ключами, часть 1. Использование симметричных методов

ANSI X9.24, часть 2-2006. Управление симметричными ключами в сфере розничных финансовых услуг.0327 ISO 20038: Банковские и связанные с ними финансовые услуги — Ключевая обертка с использованием AES

EFTlab — Прорывные платежные технологии

Введение

Набор BP-Tools состоит из приложений, поддерживающих разработку, тестирование и сравнительный анализ услуг платежных транзакций. В настоящее время он состоит из следующих компонентов: Криптографический калькулятор и HSM Commander.

В настоящее время он состоит из следующих компонентов: Криптографический калькулятор и HSM Commander.

EFTlab распространяет BP-Tools в соответствии с юридическим кодексом Creative Commons Attribution-NoDerivs 3.0 Unported и совершенно бесплатно. Этот пакет поставляется с полной поддержкой и ежемесячными выпусками, мгновенно добавляющими новые функции.

В этом учебном пособии основное внимание уделяется функциям криптографического калькулятора, и оно состоит из шести отдельных частей в соответствии с функциональными темами, охватываемыми его главным меню: общие, шифры, ключи, платежи, EMV и инструменты разработки. Этот учебник также стремится предоставить немного базовой истории используемых алгоритмов.

Криптография ключей

Этот набор инструментов предназначен для работы с генерацией и проверкой ключей в связи с их практическим использованием.

Ключи DEA

Вы когда-нибудь искали генератор ключей DEA? Способ, как объединить ключ из нескольких компонентов? Или вам нужно проверить четность ключа и сгенерировать значение проверки ключа (KCV)? Затем этот инструмент делает все это за вас: генерирует криптографические ключи, позволяет пользователям использовать комбинацию ключей XOR и выполнять проверку ключа. Генератор ключей использует библиотеку libGcrypt, а его мощный генератор случайных чисел установлен на уровень GCRY_STRONG_RANDOM. Эта настройка достаточно сильна для всех требований к случайным числам.

Генератор ключей использует библиотеку libGcrypt, а его мощный генератор случайных чисел установлен на уровень GCRY_STRONG_RANDOM. Эта настройка достаточно сильна для всех требований к случайным числам.

Генератор ключей

Генератор ключей использует так называемые модули сбора энтропии, встроенные в вашу операционную систему, и все операции выполняются в защищенной памяти, выделенной специально для этой функции с настройками SECMEM. Этот генератор подходит для генерации ключей любой тестовой и производственной системы, поскольку он надежен и хорошо защищен. Все ключи генерируются со значением контрольной суммы, поэтому их размещение в платежной системе может быть немедленно проверено.

Доступные параметры: количество ключей для генерации, окончательная длина ключа и параметр принудительного контроля четности ключей. Опция Keys to generate позволяет генерировать до 1000 случайных ключей, что может быть удобно для генерации больших пакетов терминальных ключей и т. д. Опция Key length предоставляет алгоритм генерации с выходной длиной ключа. Значения 64-бит (16H), 128-бит (32-H), 192-битный (48H) и 256-битный (64H) ключи соответствуют стандарту с длиной ключа, определяемой как одинарная, двойная, тройная и 256-битная. Последний параметр — «Четность ключа» сообщает приложению, следует ли принудительно использовать некоторую четность для сгенерированного ключа. Двойная длина ключа и нечетная четность являются настройками по умолчанию.

д. Опция Key length предоставляет алгоритм генерации с выходной длиной ключа. Значения 64-бит (16H), 128-бит (32-H), 192-битный (48H) и 256-битный (64H) ключи соответствуют стандарту с длиной ключа, определяемой как одинарная, двойная, тройная и 256-битная. Последний параметр — «Четность ключа» сообщает приложению, следует ли принудительно использовать некоторую четность для сгенерированного ключа. Двойная длина ключа и нечетная четность являются настройками по умолчанию.

Вывод на этом экране должен выглядеть следующим образом:

Ключи DEA: генерация ключа завершена

********************************* **********

Длина ключа: Двойной

Четность ключей: Правый нечетный

Keys generated: 3

—————————————-

Key #1: C8491F643B9E6D01401C9143D0F275C4

KCV: 77D872

Key #2: EAB93D3D4F5123FE792FF4B9E07CF84A

KCV: 9D7D46

Key #3: AD401F4FDA894A324C68267357FE9215

KCV: 4A5000

Комбинация клавиш

Вторая вкладка «Комбинация клавиш» позволяет пользователям комбинировать (XOR) до 9 клавиш. Эта функция удобна для формирования ключа из нескольких компонентов. Даже этот экран позволяет до 9компоненты, которые будут использоваться только первые два являются обязательными для работы с ключом. Приложение для также следит за тем, чтобы все входные цифры ключей были шестнадцатеричными (0–9 | A–F), а длина ключа составляла 16, 32, 48 или 64 символа.

Эта функция удобна для формирования ключа из нескольких компонентов. Даже этот экран позволяет до 9компоненты, которые будут использоваться только первые два являются обязательными для работы с ключом. Приложение для также следит за тем, чтобы все входные цифры ключей были шестнадцатеричными (0–9 | A–F), а длина ключа составляла 16, 32, 48 или 64 символа.

Вывод на этом экране должен выглядеть следующим образом:

Клавиши DEA: Операция комбинации клавиш завершена

********************************** ***********

Ключевой компонент №1: B02310D37A8A9D7952C1C1D5F8F73D61

KCV: FAE09C

Ключевой компонент №2: 9D4FEF8C75DAE3FDBCD3BF899E196E20

KCV: 1B26EC

—————————————-

Комбинированный ключ: 2D6CFF5F0F507E84EE127E5C66EE5341

KCV: E1EDFE

Контроль четности может потребоваться для некоторых ключей. другой расчет. Поэтому мы подготовили простой экран, который изменяет ваш ключ в соответствии с запрошенной проверкой четности.

Вывод на этом экране должен выглядеть следующим образом:

Ключи DEA: Проверка ключа завершена

********************************** **********

Ключ: B02310D37A8A9D7952C1C1D5F8F73D61

Длина ключа: 32

Принудительный паритет: даже

New Key: B -12211D27B8B9C7853C0C0D4F9F63C60

B9C7853C0C0D4F9F63C60

B9C7853C0C0D4F9F63C60

B9C7853C0C0D4F9F63C60. 703B8B9C7853C0D4F9F63C60.703B9C7853C0D4F9F63C607B8B9C7853C0D4F9F63C607B8B9C7853C0D4F9F63C7 Приложение проверит, может ли оно обнаружить какую-либо четность, а также сгенерирует соответствующую контрольную сумму ключа. Ввод приложения снова ограничен шестнадцатеричными цифрами (0-9).| A-F) и что разрешенная длина ключа составляет 16, 32, 48 или 64 символа.

703B8B9C7853C0D4F9F63C60.703B9C7853C0D4F9F63C607B8B9C7853C0D4F9F63C607B8B9C7853C0D4F9F63C7 Приложение проверит, может ли оно обнаружить какую-либо четность, а также сгенерирует соответствующую контрольную сумму ключа. Ввод приложения снова ограничен шестнадцатеричными цифрами (0-9).| A-F) и что разрешенная длина ключа составляет 16, 32, 48 или 64 символа.

Вывод на этом экране должен выглядеть следующим образом:

Ключи DEA: Проверка ключа завершена

********************************** **********

Ключ: B02310D37A8A9D7952C1C1D5F8F73D61

Длина ключа: 32

Обнаружена четность: нечетная : E24E

KCV (ATALLA R): 188E

——————–

KCV (SHA256): E24C8E

KCV (CMAC): FEA4FE

KCV (AES): 3980EA

Ключи DEA: проверка ключа завершена

************************************* ******

Ключ: B02310D37A8A9D7952C1C1D5F8F73D65

Длина ключа: 32

. KCV (ATALLA R): CCF1

——————–

KCV (SHA256): 8A715F

KCV (CMAC): 490C4E

KCV (AES): DEFD3D

Ключи DEA: проверка ключа завершена

***** ***********************************

Ключ: 6C4DF909186C9CEE39AFD466A6A62D72

Ключевая длина: 32

Обнаружено паритет: даже

KCV (VISA): 3A4220

KCV (IBM): 8344

KCV (ATALLA): 3A42227720 (IBM): 8344

KCV (ATALLA): 3A4220 (IBM): 8344

KCV): 3A427.

——————–

KCV (SHA256): A1A0C1

KCV (CMAC): B50AA5

KCV (AES): B1D853

Keyshare Generator

Разрешает небезопасный и безопасный вариант разделения ключа. Обратите внимание, что все «безопасные» операции выполняются в контейнере памяти, совместимом с PA:DSS, и ваша операция не оставит никаких следов в системе после ее завершения.

Keys HSM

Разработка платежной системы с использованием аппаратных модулей безопасности (HSM) иногда может оказаться сложной задачей. В то время как HSM в производственной среде предоставляют бесценную услугу, в средах тестирования и разработки наличие черного ящика, в котором выполняется шифрование без вывода сообщений, может затруднить диагностику проблем, поскольку проблема заключается в обеспечении загрузки правильных ключей. Теперь с помощью BP-Cryptographic Calculator вы можете легко проверить загруженные ключи.

Ключи Futurex

Ключ шифрования/дешифрования

Шифрует/дешифрует предоставленный ключ под тестовым MFK Futurex и его модификатором.

Ключи Futurex: шифрование ключа завершено

**********************************************

Plain Key: 40

C3EE229C3E9BAA71EC0BCB974

Parity detected: No parity

MFK: D2DE5CD9110F4CAB11111111111111110123456789ABCDEF

Key modifier: 4

Encrypted Key: BFB1FB2768ED622EC7E923992C6F4A44

KCV: DED19A

The following figure shows this in action:

Поиск ключа

Пытается расшифровать предоставленный ключ во всех тестовых МФК и найти совпадение со значением KCV или четностью.

Ключи Futurex: поиск завершен — найдено 217 записей, соответствующих критериям фильтра

**************************************** *****

Ключ ввода: 40

C3EE229C3E9BAA71EC0BCB974

Ввод KCV: не проверяется

Входной паритет: любой

—————————-

MFK [Modifier]: Plain Key Kcv Parity

777777777 MFK KCV

777 MFK Kcv

7777777 MFK KCV

7 MFK KCV

MFK KCV

MFK MFK KCV

MFK KCV. 00]: FB44403370B3E3822C79AEBEB9436E40 4C0CD2 No parity

00]: FB44403370B3E3822C79AEBEB9436E40 4C0CD2 No parity

KEK single [00]: 47A647689869C42969E37519AD5D5756 87B95D No parity

MFK double [00]: 70CF6478F6F55F6E98A7365262F933CE C5D708 No parity

KEK double [00]: 6DDA764A3F26B5AC8E4DD813A06362BD A66979 No parity

MFK triple [00]: E2F60DBA0B85234BB8294778A9270623 7E9311 No parity

KEK тройной [00]: 9EF86E6CDE9AB64FE7BCF4075FF4F43D 7A83FA Без четности

MFK одинарный [00]: BAF3360C5ED84B1F420AF5B6652B7A07 12ADD9 Без четности

MFK single [01]: 4FC633DD0783F8C16D874C02E691B0E7 9E793B No parity

KEK single [01]: 8C871084DB62A79DA6B5D18331741227 BED558 No parity

MFK double [01]: 4E0D9628642BB073A949F1E1B17B29B6 7CE8EE No parity

KEK double [01]: 0A28F9F148CCDE7CA93C50FD7F6A996C B7B140 No parity

MFK triple [01] : D6E65EC0E3F72F19D7DA668A0F87BFA7 BA0C6D Без четности

KEK, тройной [01]: ACE46163908ED8D620E4B4A788B2D51B 5C3230 Без четности

FC2B, одинарный [01]: 3CB040B64FD5DE748E6EEE5F 0E7C89 No parity

MFK single [02]: F082B204850536F3D49095892AC4CEB3 CD3188 No parity

KEK single [02]: 941F5BFB13ABA84C1E5CCBB225F8ADE5 3F09DA No parity

MFK double [02]: 8BD7DCD035E989D1866218FD98707964 60062E No parity

…

BP-Cryptographic Calculator also includes an option to логировать все выполненные операции, которые могут быть полезны при поиске ключа и не зная KCV, просто зная четность или еще лучше ничего не зная. Из опыта тестирования команды EFTlab часто обнаруживается, что тестовые ключи не генерируются случайным образом, а скорее представляют собой последовательность шестнадцатеричных цифр, что облегчает их обнаружение. Эта функциональность продемонстрирована на рисунке ниже:

Из опыта тестирования команды EFTlab часто обнаруживается, что тестовые ключи не генерируются случайным образом, а скорее представляют собой последовательность шестнадцатеричных цифр, что облегчает их обнаружение. Эта функциональность продемонстрирована на рисунке ниже:

Keys Microfocus (HPE Atalla)

Key Encryption

Шифрует предоставленный рабочий ключ с помощью тестового МФК HP Atalla.

Ключи HP: шифрование ключей завершено

**********************************************

Plain Key: 40

C3EE229C3E9BAA71EC0BCB974

KCV (S): 6C3C

Parity detected: No parity

AKB header: 1PUNE000 [Valid]

Plain MFK Key: 2ABC3DEF4567018998107645FED3CBA20123456789ABCDEF

—————————————-

AKB header: 1ПУНЕ000

Key under MFK: 26AFF233B421666DF88562CC5DF38E6B798CB61F0F7D37EC

MAC: AB7926DB83DAE2D2

AKB: 1PUNE000,26AFF233B421666DF88562CC5DF38E6B798CB61F0F7D37EC,AB7926DB83DAE2D2

The following figure shows this in action:

AKB Decode

Tries to decrypt provided Atalla Key Buffer (AKB) from under test MFK and find совпадение со значением KCV или четностью.

Ключи HP: Поиск завершен

**********************************************

AKB: 1PUNE000,D3266EC69C61820019F4A9640A8F603DA14F78E154C7522D,55720A06F8964B8F

Header: 1PUNE000 [Valid]

Key: D3266EC69C61820019F4A9640A8F603DA14F78E154C7522D

MAC: 55720A06F8964B8F [Valid]

Input KCV: 3BAF

Input Parity: Any

————————————— —

Простой ключ: 0000000055556666

KCV (S): 3BAF

Четность: Четный

Keys Gemalto SafeNet

Key Encryption/Decryption

Шифрует/дешифрует предоставленный ключ SafeNet Host, хранящийся в рамках теста SafeNet KM и его модификатора.

Ключи SafeNet: шифрование ключей завершено

**********************************************

Plain Key: 40

C3EE229C3E9BAA71EC0BCB974

KCV: 6C3CD4

Key format: 11 – Double-length DES3 (ECB Encrypted)

Plain KM Key: AAAAAAAAAAAAAAAA1111111111111111

KM variant: 00 – DPK

KM (variant applied):AAAAAAAAAAAAAAAA1111111111111111

—————————————-

Encrypted Key: 49B53658EF017B9FDA79CA447EB27A0D

KCV: 587655

Parity detected: No parity

Host-stored Key: 111149B53658EF017B9FDA79CA447EB27A0D

The following figure shows this in action:

Key Lookup

Пытается расшифровать предоставленный ключ SafeNet Host, хранящийся в тестируемом KM, и найти совпадение со значением KCV или четностью.

Ключи SafeNet: поиск завершен — найдено 34 записи, соответствующих критериям фильтра

*******************************************

Входной ключ: 1113AFD9FD6D4C1B83B98FAE02D1900E2955

Входной KCV: Не отмечено

Входная четность: Любой

————————————-

Вариант [Тип]: Обычный ключ KCV Четность Описание

00 [1113]: 722737E2FCC32386EA428B370DF 0B91E9 No parity DPK

01 [1113]: B153759D6D0DF4D824E0C06A798E74EB 23D7BB No parity PPK

02 [1113]: FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF CAAAAF Even MPK

03 [1113]: 738B993D7164F52EF244EDF3BC0F9350 1A599F No parity KIS

04 [1113]: 9EB697AF5B918318336C6E6E093DECB8 D4843C No parity KIR

05 [1113]: 70875FA3D55B4CA2FECC591E9CBBFE38 155C1C No parity KTM

06 [1113]: F7C78CC32756A6FF796F59AEA2B13AEA AFC2DA No parity CSCK

07 [1113]: 56F3CA5819B6DF9BF5E9FEC42CA9B0C5 F7284F NO PARETION KPV, DT

08 [1113]: B7760EC907C975F293C143B82FBFD506 729607 NO PARITY KPVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVVINC143. FF5FC4B0EC87A60565C E4069C No parity KCVV

FF5FC4B0EC87A60565C E4069C No parity KCVV

10 [1113]: 893F353058C1C5B1B2B535F3452FBD27 3C5A62 No parity KI

12 [1113]: B7667AEC047C14AB35BFDAD99CFC6F01 85A395 No parity MAC Residue

…

BP-Cryptographic Calculator also includes an option to log all operations performed that can be useful when ищете ключ и не зная KCV, просто зная четность или еще лучше ничего не зная. Из опыта тестирования команды EFTlab часто обнаруживается, что тестовые ключи не генерируются случайным образом, а скорее представляют собой последовательность шестнадцатеричных цифр, что облегчает их обнаружение. Эта функциональность продемонстрирована на рисунке ниже:

Ключи Thales

Ключ шифрования/дешифрования

Разработка платежной системы с использованием аппаратных модулей безопасности (HSM) Thales иногда может оказаться сложной задачей. В то время как HSM в производственной среде предоставляют бесценную услугу, в средах тестирования и разработки наличие черного ящика, в котором выполняется шифрование без вывода сообщений, может затруднить диагностику проблем, поскольку проблема заключается в обеспечении загрузки правильных ключей. Теперь с помощью BP-Криптографического калькулятора вы можете легко проверить загруженные ключи.

Теперь с помощью BP-Криптографического калькулятора вы можете легко проверить загруженные ключи.

Во-первых, Thales HSM позволяет настроить до 20 локальных мастер-ключей (LMK). Чтобы снизить риск компрометации ключа, Thales использует пять схем и семь вариантов. Они представлены двоичной маской, используемой поверх ключа до использования в криптографических операциях. Использование соответствующего ключа приводит к выбору пары ключей, операции XOR со схемой и, наконец, еще одной операции XOR с вариантом ключа. Проще говоря, из исходных 20 ключей может быть 700 совершенно разных ключей для любых криптографических целей.

Однако установка ключа в соответствии с LMK, схемой, вариантом или получением ключа намеренно усложняется. Вот почему EFTlab разработала функцию кодирования и декодирования ключей Thales для стандартного набора ключей Thales.

Ключи Thales: шифрование ключей завершено

**********************************************

Простой ключ: B02310D37A8A9D7952C1C1D5F8F73D61

Ключ-схема: U

Длина ключа: 32

Обнаружено паритетом: ODD

LMK Пара: 00-01: 010101010101017902CD1FD36EF8BA

Вариант LMK: 1

Зашифрованный Ключ: 85A498E630E7B900C508589CE2B0C992

KCV: 85B866

Следующий рисунок. обрабатывает правильно. Платежные системы часто переполнены ключами, что затрудняет определение того, какие параметры используются для их расшифровки, чтобы выявить их четкую ценность. Обычно остается только ключ, которому предшествует буква схемы и контрольная сумма (KCV) скрытого ключа; как разработчики и тестировщики могут раскрыть исходный ключ?

обрабатывает правильно. Платежные системы часто переполнены ключами, что затрудняет определение того, какие параметры используются для их расшифровки, чтобы выявить их четкую ценность. Обычно остается только ключ, которому предшествует буква схемы и контрольная сумма (KCV) скрытого ключа; как разработчики и тестировщики могут раскрыть исходный ключ?

Короче говоря, есть два пути; первый (и самый быстрый) — просмотреть документацию в надежде на удачу. Второй — брутфорс с использованием всех доступных ключей HSM, их схем и вариантов, чтобы попытаться выявить ключевые кандидаты и поверх них выполнить операцию KCV. Хотя гипотетически операции грубой силы должны занимать слишком много времени, мы подготовили инструмент, делающий это возможным в среде, где загружены наборы ключей Thales по умолчанию. Как показано на рисунке ниже, с помощью BP-Cryptographic Calculator для раскрытия ключа очистки требуется всего несколько миллисекунд.

Thales Keys: Поиск завершен – совпадение найдено

******************************************* *

Ключ ввода: U227AA70949A9D254638E79950C3AF770

Ввод KCV: BA9B76

Входной паритет: ODD

——————————-

PARIN 7538A1F161E00B26AE2C80E0C4B99DA4 BA9B76 Odd

BP-Cryptographic Calculator также включает опцию логирования всех выполненных операций, что может быть полезно при поиске ключа и незнании KCV, просто зная четности или еще лучше ничего не зная. Из опыта тестирования команды EFTlab часто обнаруживается, что тестовые ключи не генерируются случайным образом, а скорее представляют собой последовательность шестнадцатеричных цифр, что облегчает их обнаружение. Эта функциональность продемонстрирована на рисунке ниже:

Из опыта тестирования команды EFTlab часто обнаруживается, что тестовые ключи не генерируются случайным образом, а скорее представляют собой последовательность шестнадцатеричных цифр, что облегчает их обнаружение. Эта функциональность продемонстрирована на рисунке ниже:

Блоки ключей

Блоки криптографических ключей – использование блоков криптографических ключей для безопасного обмена ключами – это способ использования одного или нескольких блоков для связывания частей ключа с информацией о результирующем ключе – например, идентификатор, цель/ код функции или аутентификатор источника. Использование блоков криптографических ключей, особенно применительно к ключам алгоритма тройного шифрования данных (TDEA), известно как объединение ключей; однако в более общем плане он включает перенос ключей.

Ключевой блок Thales

Механизм ключевого блока Thales основан на ключевом блоке TR-31, который был стандартизирован для обмена ключами между взаимодействующими сторонами, но совершенствует и расширяет его.

Типы ключей, которые могут быть включены в блок ключей Thales, включают ключи DES и 3-DES, ключи HMAC, а также открытые и закрытые ключи RSA. Обратите внимание, что открытый ключ RSA не шифруется, но блок ключа по-прежнему аутентифицируется.

Thales Key Block: Операция шифрования блока ключей завершена

******************************************* **

KBPK: 9B71333A13F9FAE72F9D0E2DAB4AD6784718012F9244033F3F26A2DE0C8AA11A

Plain Key: 0123456789ABCDEFFEDCBA9876543210

—————————————-

Header: 10096B0TN00E0002

Encrypted key: D87DC769C95B18C8017242E4B561E9774FB2039ED4F621776752866E1640FE1D

MAC: 39EE161BB3732437

———————————— —

Thales Key Block: 10096B0TN00E0002D87DC769C95B18C8017242E4B561E9774FB2039ED4F621776752866E1640FE1D39EE161BB3732437

Thales Key Block Операция декодирования блока 9: ключевой блок 9 завершен0327 *******************************************

КБПК: 9B71333A13F9FAE72F9D0E2DAB4AD6784718012F9244033F3F26A2DE0C8AA11A

Блок ключей Thales: S10096B0TN00E0002D87DC769C95B18C8017242E4B561E9774FB2039ED4F621776752866E1640FE1D39EE161BB3732437

—————————————-

Thales Header: 10096B0TN00E0002

—————————————-

Version Id: 1

Block Length: 0096

Key Usage: B0

Алгоритм: T

Режим использования: N

Номер версии ключа: 00

Возможность экспорта: E

Num. опт. блоки: 00

опт. блоки: 00

LMK ID: 02

Optional Blocks:

Thales Encrypted key: D87DC769C95B18C8017242E4B561E9774FB2039ED4F621776752866E1640FE1D

Thales MAC: 39EE161BB3732437

—————————————-

Plain Key: 0123456789ABCDEFFEDCBA9876543210

KCV: 08D7B4

TR-31 Key Блок

Ключевой блок TR-31 — это формат, определенный Американским национальным институтом стандартов (ANSI).

Блок ключей TR-31 поддерживает безопасный обмен ключами с ключевыми атрибутами, включенными в обмениваемые данные.

Формат блока ключей TR-31 имеет набор определенных атрибутов ключа, которые надежно связаны с ключом, чтобы их можно было совместно транспортировать между любыми двумя системами, которые понимают формат TR-31.

Блок ключей TR-31: Операция шифрования блока ключей завершена

**************************************** *****

KBPK: 89E88CF7931444F334BD7547FC3F380C

.E69B17C0ED2E61584FB10150B1698625735EA73BA51389EDDF5836

Блок ключей TR-31: Операция декодирования блока ключей завершена

**************************************** *****

KBPK: 89E88CF7931444F334BD7547FC3F380C

TR-31 Key block: A0072P0TE00E0000F5161ED

7AF26F1D62263644BD24192FDB3193C730301CEE8701

—————————————-

TR-31 Header: A0072P0TE00E0000

—————————— ———-

Идентификатор версии: A

Длина блока: 0072

Использование ключа: P0

Алгоритм: T

Режим использования: E

Номер версии ключа: 00

Возможность экспорта: E

Num.

Сейчас этот алгоритм устарел.

Сейчас этот алгоритм устарел.

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.)

Новая дата вступления в силу: 1 января 2023 г. (заменяет предыдущую дату вступления в силу 1 июня 2021 г.)